Oggi la sicurezza informatica è diventata una delle principali preoccupazioni per le aziende di ogni dimensione. Gli attacchi informatici sono sempre più evoluti e mirano a colpire i punti più deboli delle organizzazioni: spesso non sono le tecnologie il problema, ma le persone, i processi e la mancata consapevolezza dei rischi.

Proteggersi non significa solo acquistare strumenti tecnologici, ma costruire una strategia difensiva solida e multilivello.

Ma da dove partire per costruire una difesa informatica aziendale efficace?

Quali sono gli elementi chiave da considerare?

E come è possibile aumentare concretamente la resilienza aziendale?

In questo articolo vedremo:

- Perché oggi serve una strategia di difesa informatica aziendale a più livelli

- I 5 pilastri per costruire una cybersecurity efficace

- Come agire in concreto per proteggere la tua azienda

Perché non basta più un antivirus per sentirsi al sicuro

Gli attacchi informatici non colpiscono solo grandi aziende: i cyber criminali puntano sempre più spesso su PMI, supply chain e utenti poco preparati.

Oggi le minacce sono:

- più veloci

- più personalizzate

- più difficili da rilevare

Pensare di difendersi solo con firewall o antivirus è un errore: serve una strategia che combini tecnologie, processi e cultura aziendale.

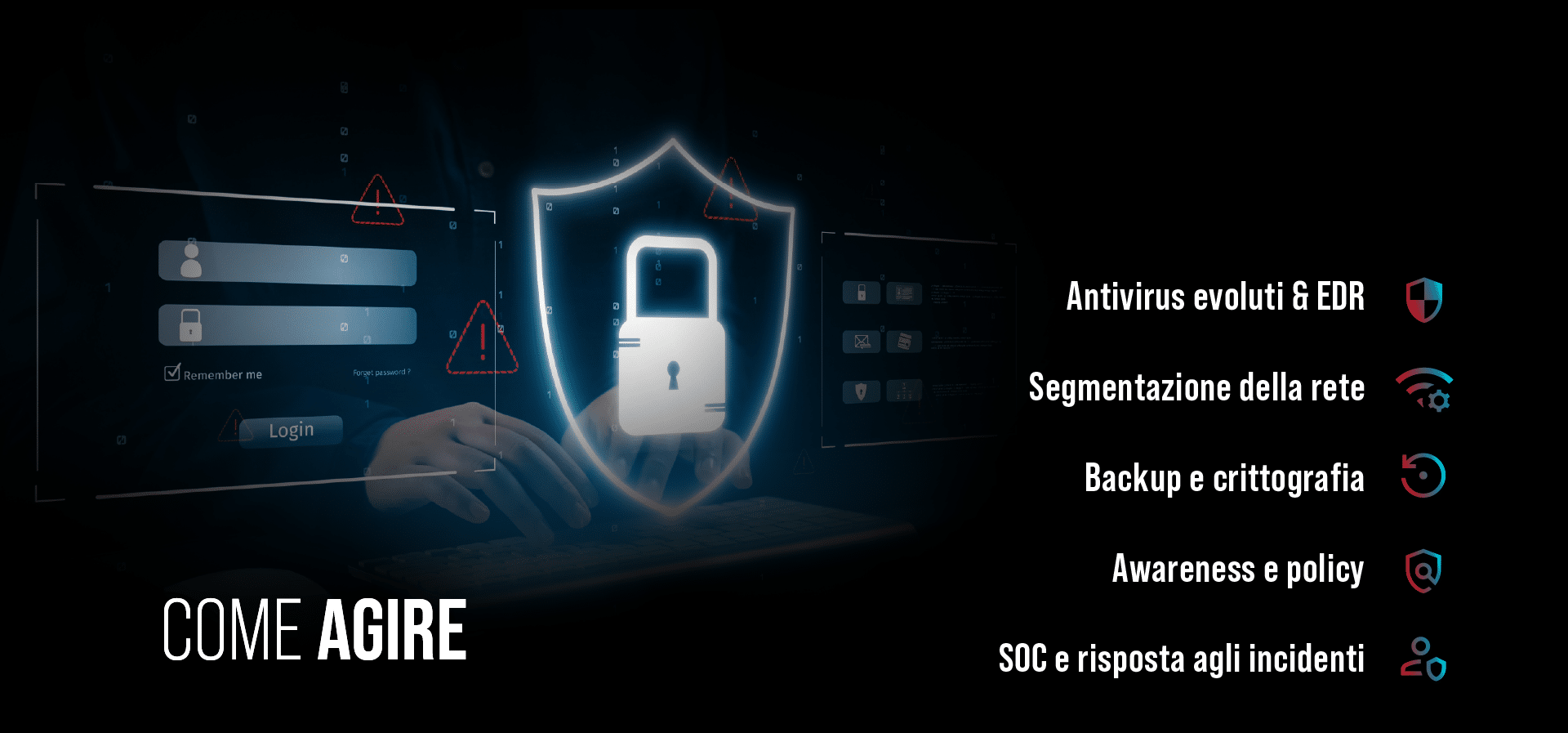

I 5 pilastri della difesa informatica:

come costruire una strategia completa

Per realizzare una cybersecurity efficace è fondamentale ragionare per livelli di protezione. Ecco i 5 pilastri fondamentali:

PROTEZIONE DEGLI ENDPOINT

Difendere i dispositivi aziendali da malware, ransomware, phishing e altre minacce.

→ Come agire: antivirus evoluti, EDR (Endpoint Detection and Response), gestione aggiornamenti e patch.

PROTEZIONE DELLA RETE AZIENDALE

Bloccare gli attacchi prima che raggiungano gli asset critici.

→ Come agire: firewall avanzati, segmentazione della rete, monitoraggio del traffico.

SICUREZZA DEI DATI

Proteggere i dati da furti, perdita o manomissione.

→ Come agire: backup sicuri, crittografia, politiche di gestione dei permessi.

SICUREZZA DEGLI UTENTI

Formare e sensibilizzare le persone, l’anello più debole della sicurezza.

→ Come agire: programmi di awareness, simulazioni di phishing, policy aziendali chiare.

MONITORAGGIO E RISPOSTA AGLI INCIDENTI

Essere pronti a rilevare e reagire velocemente a un attacco.

→ Come agire: servizi di SOC (Security Operation Center), analisi dei log, piani di risposta e continuità operativa.

La difesa informatica aziendale è un percorso, non un prodotto

Non esiste un’unica soluzione miracolosa per difendersi.

Quello che serve è un approccio strategico e continuativo:

- Analizzare i rischi

- Definire un piano di protezione

- Implementare tecnologie adeguate

- Coinvolgere le persone

- Monitorare e migliorare costantemente

La sicurezza informatica è

un investimento strategico

Oggi investire in cybersecurity significa proteggere la continuità operativa, i dati e la reputazione aziendale. Non è un costo, ma un vantaggio competitivo.

PROTEZIONE DEGLI ENDPOINT

smeup supporta le aziende nella creazione di una strategia di sicurezza completa e personalizzata, attraverso:

- Analisi del rischio e assessment infrastrutturale

- Progettazione di architetture segmentate

- Implementazione di soluzioni EDR/XDR, WAF, MFA, SASE

- Servizi di monitoraggio SOC e gestione incidenti

- Percorsi di adeguamento alla normativa NIS2

Ogni livello della difesa può essere integrato in modo modulare e scalabile, in base alle esigenze specifiche dell’organizzazione.

Naviga per categoria:

Seleziona una categoria d’interesse dal nostro magazine