La protezione degli endpoint, nota anche come sicurezza degli endpoint, prevede l’uso di strumenti e processi di sicurezza avanzati per proteggere vari endpoint come server, pc, smartphone e tablet che si connettono ad una rete aziendale. L’obiettivo della protezione degli endpoint è impedire ai criminali informatici di rubare o alterare dati e applicazioni aziendali preziosi.

Gli odierni strumenti di protezione combinano le funzionalità degli strumenti antivirus e antimalware con le capacità delle tecnologie new age come l’automazione, il cloud computing e il monitoraggio remoto, per fornire una sicurezza completa.

Che cos’è la protezione degli endpoint?

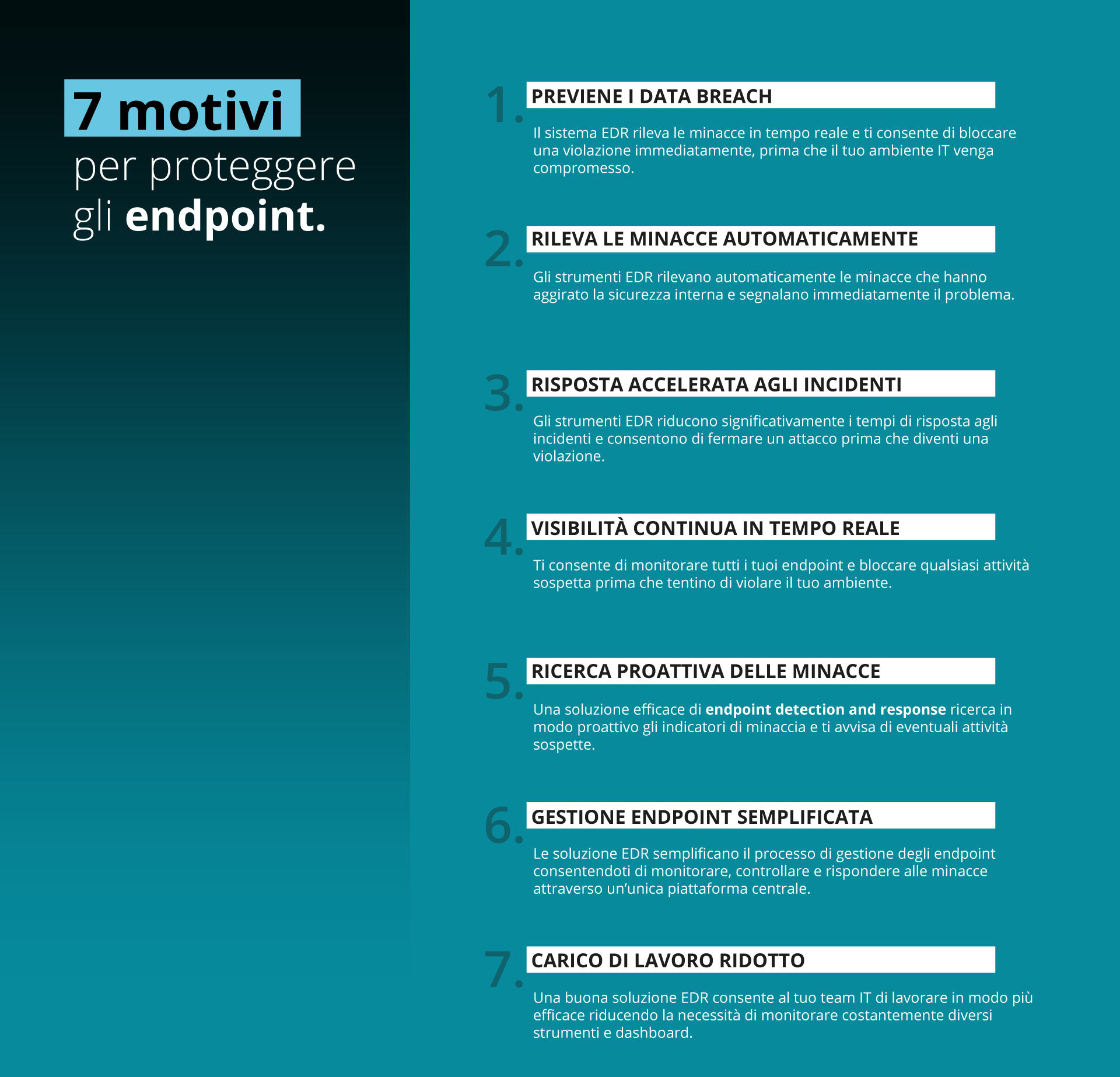

Gli endpoint rappresentano una porta d’ingresso per consentire ai criminali informatici di accedere alla rete aziendale. Le aziende dovrebbero monitorare tutti i loro endpoint alla ricerca di anomalie e comportamenti sospetti al fine di contenere le minacce prima che queste si trasformino in un disastro e interrompano le attività. Per farlo possono utilizzare strumenti di sicurezza integrati in grado di monitorare da remoto i processi di esecuzione e registrare file su vari endpoint, analizzare le varianze e rimediare automaticamente agli incidenti. Questi strumenti sono chiamati Endpoint Protection Platforms (EPP), e combinano le funzionalità di vari prodotti di sicurezza, come soluzioni antivirus, antimalware, firewall, antispyware e sistemi di prevenzione delle intrusioni in un unico pacchetto.

Inoltre, per facilitare alle aziende la gestione di più componenti di sicurezza da un’unica posizione, le piattaforme EPP sono dotate di vulnerabilità e gestione delle patch, gestione della configurazione, funzionalità di crittografia e disco e funzionalità di backup e ripristino di emergenza. Fornendo una protezione completa degli endpoint, una buona soluzione non solo impedisce a malware, worm, trojan e altri software intrusivi di penetrare negli endpoint, ma aiuta anche a mantenere un livello elevato di salute e funzionalità a questi ultimi.

Perché la protezione degli endpoint è importante?

Con il lavoro a distanza e le aziende che adottano sempre più modelli di lavoro ibridi, gli endpoint non sono più limitati alle posizioni in loco. I dipendenti si connettono ai server aziendali utilizzando una varietà di reti e di postazioni remote. Negli ultimi anni i criminali informatici hanno sfruttato le vulnerabilità per lanciare attacchi.

La protezione degli endpoint è importante sia per le piccole e medie imprese (PMI) che per le grandi aziende. I criminali informatici spesso sfruttano il fatto che le PMI non si considerano bersagli attraenti degli attacchi informatici e quindi non implementano misure di sicurezza adeguate, lasciando i loro endpoint vulnerabili e non protetti.

I cybercriminali possono sfruttare un endpoint non protetto per entrare in una rete e rubare informazioni riservate. Oltre al furto, possono impegnarsi nello spionaggio aziendale e nell’estorsione informatica, nonché in una serie di altre attività criminali che potrebbero influire negativamente sulle operazioni commerciali e sulla reputazione del brand.

Come funziona la protezione degli endpoint?

I requisiti di sicurezza di un’azienda variano a seconda della sua attività. Uno strumento di protezione degli endpoint può consentire alle aziende di sfruttare le impostazioni delle policy per raggiungere il livello di sicurezza richiesto. Ad esempio, gli amministratori IT possono utilizzare gli strumenti di protezione degli endpoint per bloccare l’accesso a siti che ospitano malware o altri contenuti dannosi. Inoltre, in caso di attacco informatico, quando un dipendente scarica un file dannoso da un’e-mail di phishing, una soluzione endpoint identifica rapidamente il dispositivo infetto e lo isola dal resto della rete mentre tenta di risolvere il problema.

Protezione degli endpoint e programmi antivirus

I programmi antivirus utilizzano funzionalità di rilevamento e prevenzione delle minacce basate sulle firme per impedire a malware, come virus, bot e trojan, di accedere alla rete di un’azienda. Una firma è qualsiasi tipo di pattern o footprint lasciato da un attacco dannoso. Gli antivirus abbinano queste firme a comportamenti fuori dall’ordinario come l’esecuzione di software non autorizzati, l’accesso alla rete, l’accesso alla directory o la sequenza di byte di un file. Il passo successivo è neutralizzare l’attacco se le firme corrispondono.

Le aziende che rilasciano questo tipo di soluzioni continuano ad aggiornare i loro database delle firme in modo che la propria soluzione possa fornire protezione contro un’ampia gamma di minacce. Tuttavia, i progressi tecnologici hanno reso gli attacchi informatici privi di firme e file. È qui che le soluzioni antivirus falliscono e quelle di protezione degli endpoint intervengono per salvare la situazione. Una soluzione di gestione degli endpoint combina essenzialmente funzionalità di sicurezza antivirus con altre funzioni di sicurezza come sandboxing, prevenzione della perdita di dati, firewall di nuova generazione e ripristino avanzato dei dati.

La protezione degli endpoint da sola è sufficiente?

Molte aziende presumono che disporre di una soluzione di protezione degli endpoint sia sufficiente, ma non è così. Un’organizzazione deve anche mettere in atto una varietà di altri strumenti, soluzioni e processi per garantire la sicurezza completa. Un’azienda dovrebbe disporre di strumenti di backup e ripristino dati, strumenti di scansione della posta elettronica per prevenire il phishing e persino sessioni di formazione sulla sicurezza informatica per prevenire i rischi che a volte possono derivare da errori dei dipendenti.

Di seguito sono riportati alcuni passaggi che puoi eseguire per garantire la sicurezza dell’infrastruttura IT:

Naviga per categoria:

Seleziona una categoria d’interesse dal nostro magazine